Microsoft Purview is dé oplossing binnen Microsoft 365 om grip te krijgen op gevoelige informatie. Eén van de meest krachtige functies binnen Purview is auto-labeling: het automatisch herkennen én classificeren van documenten op basis van inhoud.

Klinkt ideaal. Minder handmatig werk, minder fouten, meer controle.

Maar in de praktijk zie ik vaak dat organisaties hier nog helemaal niet klaar voor zijn. Zonder standaardisatie, duidelijke structuur of beleid, levert auto-labeling niet de beloofde winst op. Sterker nog: het zorgt regelmatig voor frustratie, verwarring en false positives.

In deze blog neem ik je mee in wat auto-labeling precies inhoudt, waarom het in veel organisaties (nog) niet goed werkt en wat er nodig is om hier op een slimme en toekomstbestendige manier mee aan de slag te gaan.

Wat is auto-labeling?

Auto-labeling is een functionaliteit binnen Microsoft Purview waarmee documenten automatisch worden gelabeld op basis van vooraf ingestelde regels. Denk aan het herkennen van:

- Burgerservicenummers (BSN)

- Medische gegevens

- Bankgegevens

- Contracten of andere bedrijfskritische documenten

Zodra zo’n document wordt opgeslagen in SharePoint, OneDrive of Exchange, controleert Purview of het voldoet aan de voorwaarden van een auto-labeling policy. Zo ja? Dan krijgt het automatisch een gevoeligheidslabel. En dat label is niet slechts een sticker: het activeert beveiligingsmaatregelen zoals encryptie, beperkingen op delen of printen, en logging van toegang.

Waarom het vaak nog niet werkt in de praktijk

Hoewel de techniek goed werkt, zijn veel organisaties er functioneel nog niet klaar voor. De belangrijkste oorzaken die ik zie:

1. Geen standaardisatie in documentstructuren

Zonder duidelijke naamgevingsconventies, documentnummers of herkenbare indelingen is het voor Purview ontzettend lastig om documenten betrouwbaar te herkennen. Een contract kan ‘contract_definitief_versie3_final_final_revisie.docx’ heten of gewoon ‘scan123.pdf’. Dan is een keyword zoals “contract” zoeken zinloos. Standaardisatie in bestandsnamen en inhoud maakt auto-labeling vele malen effectiever.

2. Veel false positives

Zonder voldoende voorbereiding of finetuning krijg je het ‘vals alarm’-effect. Een interne memo met de zin “deze samenwerking voelt als een contract” kan ineens gelabeld worden als juridisch document. Of een contactformulier met een 06-nummer triggert onbedoeld een policy die bedoeld was voor rijbewijsnummers.

In de praktijk zie ik dit laatste vaak gebeuren bij cv’s:

Er wordt een out-of-the-box Sensitive Info Type (SIT) voor het Nederlandse rijbewijsnummer gebruikt, maar die is niet specifiek genoeg en herkent een mobiele telefoonnummer als zijnde een rijbewijsnummer. En hoewel het in zo’n geval misschien niet eens zo’n ramp is als het document als ‘vertrouwelijk’ wordt gelabeld (je hebt immers wél met persoonsgegevens te maken), wil je niet dat je beleid gebaseerd is op toeval.

Daarom is het belangrijk om de out-of-the-box SITs altijd te checken op bruikbaarheid en te finetunen op basis van je inzichten. Zo voorkom je dat verkeerde documenten automatisch gelabeld worden en daarmee onbedoeld beperkingen krijgen. Zodra eindgebruikers het gevoel krijgen dat auto-labeling willekeurig of foutgevoelig is, verliezen ze het vertrouwen en gaan ze het omzeilen.

Zo pak je auto-labeling wél goed aan

1. Start met een datascan

Welke documenten wil je beschermen? En wat zijn de kroonjuwelen van jouw organisatie? HR-dossiers, financiële rapportages, klantgegevens, strategische plannen?

Breng in kaart waar deze documenten zich bevinden, hoe ze worden opgeslagen, gedeeld en beheerd.

2. Zorg voor standaardisatie

Auto-labeling wordt pas écht krachtig als er een zekere voorspelbaarheid zit in je data. Denk aan:

- Conventies voor documentnamen (bijv. ‘20250801 – Contract – Klantnaam.docx’ voor contracten)

- Templates voor veelvoorkomende documenten (facturen, offertes, rapportages)

Hoe meer structuur, hoe betrouwbaarder de detectie.

Hier zie je condities die je kan configureren om een een documenttype te identificeren en automatisch label aan toe te laten kennen.

3. Stel beleid op vóór je labels maakt

Wat betekent “vertrouwelijk” bij jullie?

Mag het document gedeeld worden buiten de organisatie? Met specifieke partners? Mogen mensen het printen? Zorg dat het beleid eenvoudig en duidelijk is, en dat je labels daar rechtstreeks op aansluiten. Vermijd grijsgebied en interpretatieruimte.

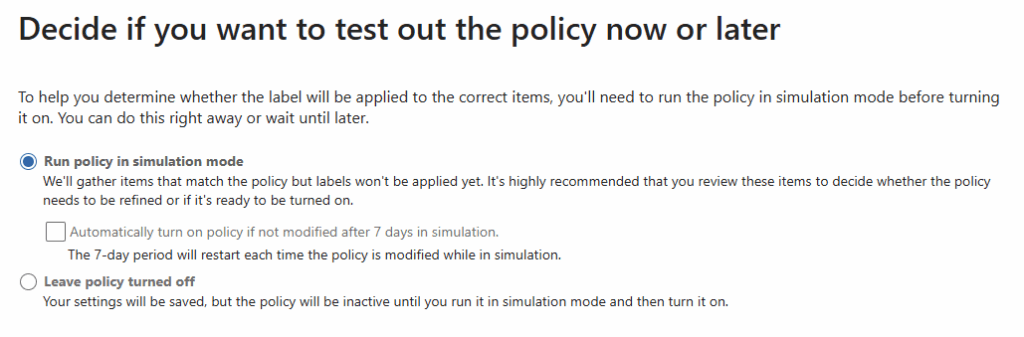

4. Gebruik simulatiemodus

Purview biedt een simulatiemodus waarmee je kunt testen welke documenten gelabeld zouden worden, zonder daadwerkelijk iets te veranderen. Gebruik dit om fouten op te sporen, uitzonderingen te ontdekken, en je policies te verfijnen voordat je live gaat.

5. Begin klein

Rol auto-labeling eerst uit binnen één team of afdeling. Verzamel feedback, pas aan, en breid dan langzaam uit naar andere delen van de organisatie. Liever geleidelijke groei met draagvlak dan een big bang die vertrouwen schaadt.

Vergeet de mensen niet

Auto-labeling mag dan automatisch zijn — adoptie is allesbehalve vanzelfsprekend. Zorg dat gebruikers weten:

- Wat labels betekenen

- Waarom ze toegepast worden

- Wat het effect is op delen, printen, toegang, etc (het beleid dat jullie hebben opgesteld hiervoor!)

- Wat ze moeten doen als iets verkeerd gelabeld wordt

Zonder communicatie wordt het al snel gezien als “weer een IT-dingetje” dat het werk moeilijker maakt. En dan heb je beveiliging op papier (oke, oke, laptop 😉), maar niet in de praktijk.

Tot slot

Auto-labeling in Microsoft Purview kan een gamechanger zijn voor het beschermen van gevoelige informatie. Maar alleen als je organisatie er klaar voor is. Het kan namelijk echt flink impact op je processen, afhankelijk van het beleid wat je achter je labels hebt hangen.

Dus nog even samengevat:

✅ Begin met dataclassificatie en standaardisatie

✅ Houd je labels eenvoudig en herkenbaar

✅ Werk op basis van beleid, niet op onderbuikgevoel

✅ Test grondig vóór livegang

✅ Investeer in adoptie en bewustwording